Додаткові відомості

1. Державний університет телекомунікацій, 2014 рік

Спеціальність: Безпека інформаційних і комунікаційних систем

Кваліфікація: професіонал із організації інформаційної безпеки

2. Державний університет телекомунікацій, 2015 рік

Спеціальність: менеджмент організацій та адміністрування

Кваліфікація: спеціаліст з менеджменту організацій та адміністрування

1) Державний університет телекомунікацій:

- з лютого 2014 року - інженер 1 категорії відділу

супроводження навчального процесу у відокремлених структурних підрозділах;

- з липня 2014 року -інженер 1 категорії

навчально-методичного відділу;

- з листопада 2014 року - старший викладач кафедри

інформаційної та кібернетичної безпеки Навчально-наукового інституту захисту

інформації.

2) Київський столичний університет імені Бориса Грінченка:

- з листопада 2017 року - старший викладач кафедри

інформаційних технологій і математичних дисциплін Факультету інформаційних

технологій та управління;

- з березня 2018 року - старший викладач кафедри

інформаційної та кібернетичної безпеки Факультету інформаційних технологій та

управління;

- з вересня 2021 року - завідувач кафедри інформаційної

та кібернетичної безпеки імені професора Володимира Бурячка Факультету

інформаційних технологій та математики.

26 червня 2021 року рішенням Атестаційної колегії Міністерства освіти і науки України присвоєно науковий ступінь кандидата технічних наук за спеціальністю 05.13.06 – Інформаційні технології.

Тема дисертації: "Моделі і методи забезпечення

імітостійкості та конфіденційності в системах обробки інформації"

Науково-дослідна та міжнародна діяльність

Індекс цитування у НМБ Scopus (за афільованими публікаціями)

Індекси цитування публікацій, афільованих до облікового запису Borys Grinchenko Kyiv Metropolitan University

| К-сть публікацій | К-сть цитувань | h-index в Scopus | Дата оновлення | |

|---|---|---|---|---|

| 74 | 918 | 20 | 2026.02.17 06:04:19 | Перейти до Scopus link |

Індекс цитування у НМБ Web of Science (за афільованими публікаціями) (5)

| ID | Кафедра/НДЛ/НМЦ/ЦК | Researcher ID | К-сть публікацій | h-індекс | Рік | Покликання |

|---|---|---|---|---|---|---|

| 894 | Кафедра інформаційної та кібернетичної безпеки імені професора Володимира Бурячка | L-9491-2018 | 8 | 2 | 2025 | https://www.webofscience.com/wos/author/record/566087 |

| 747 | Кафедра інформаційної та кібернетичної безпеки імені професора Володимира Бурячка | L-9491-2018 | 7 | 2 | 2024 | https://www.webofscience.com/wos/author/record/566087 |

| 383 | Кафедра інформаційної та кібернетичної безпеки імені професора Володимира Бурячка | L-9491-2018 | 7 | 2 | 2023 | https://www.webofscience.com/wos/author/record/566087 |

| 230 | Кафедра інформаційної та кібернетичної безпеки імені професора Володимира Бурячка | L-9491-2018 | 6 | 1 | 2022 | https://www.webofscience.com/wos/author/record/566087 |

| 90 | Кафедра інформаційної та кібернетичної безпеки імені професора Володимира Бурячка | L-9491-2018 | 6 | 1 | 2021 | https://www.webofscience.com/wos/author/record/29131378?state=%7B%7D |

Індекси цитування Google Академії

| | Цитування | h-індекс | i10-індекс | Дата оновлення | ||

|---|---|---|---|---|---|---|

| За весь період | 2306 | 26 | 70 | 2026.02.13 10:14:06 | Перейти на сторінку link | |

| За останні 5 років | 2164 | 25 | 68 |

Індекс цитування в Research Gate (1)

| ID | Підрозділ | Кафедра/НДЛ/НМЦ/ЦК | Research Interest Score | h-індекс (без самоцитування) | Рік | Покликання |

|---|---|---|---|---|---|---|

| 280 | Факультет інформаційних технологій та математики | Кафедра інформаційної та кібернетичної безпеки імені професора Володимира Бурячка | 764.2 | 10 | 2025 | https://www.researchgate.net/profile/Pavlo-Skladannyi |

Конференції (3)

Монографії (колективні) (5)

| ID | Назва | Рік |

|---|---|---|

| 56247 | Network Traffic Analysis and Management | |

| 56408 | Developing a Balanced Security Policy for Bring Your Own Device in Corporate Networks | |

| 53069 | Безпечна обробка голосової інформації | |

| 56357 | Децентралізована автономна організація (ДАО) як форма цифрового партнерства в освітніх організаціях | |

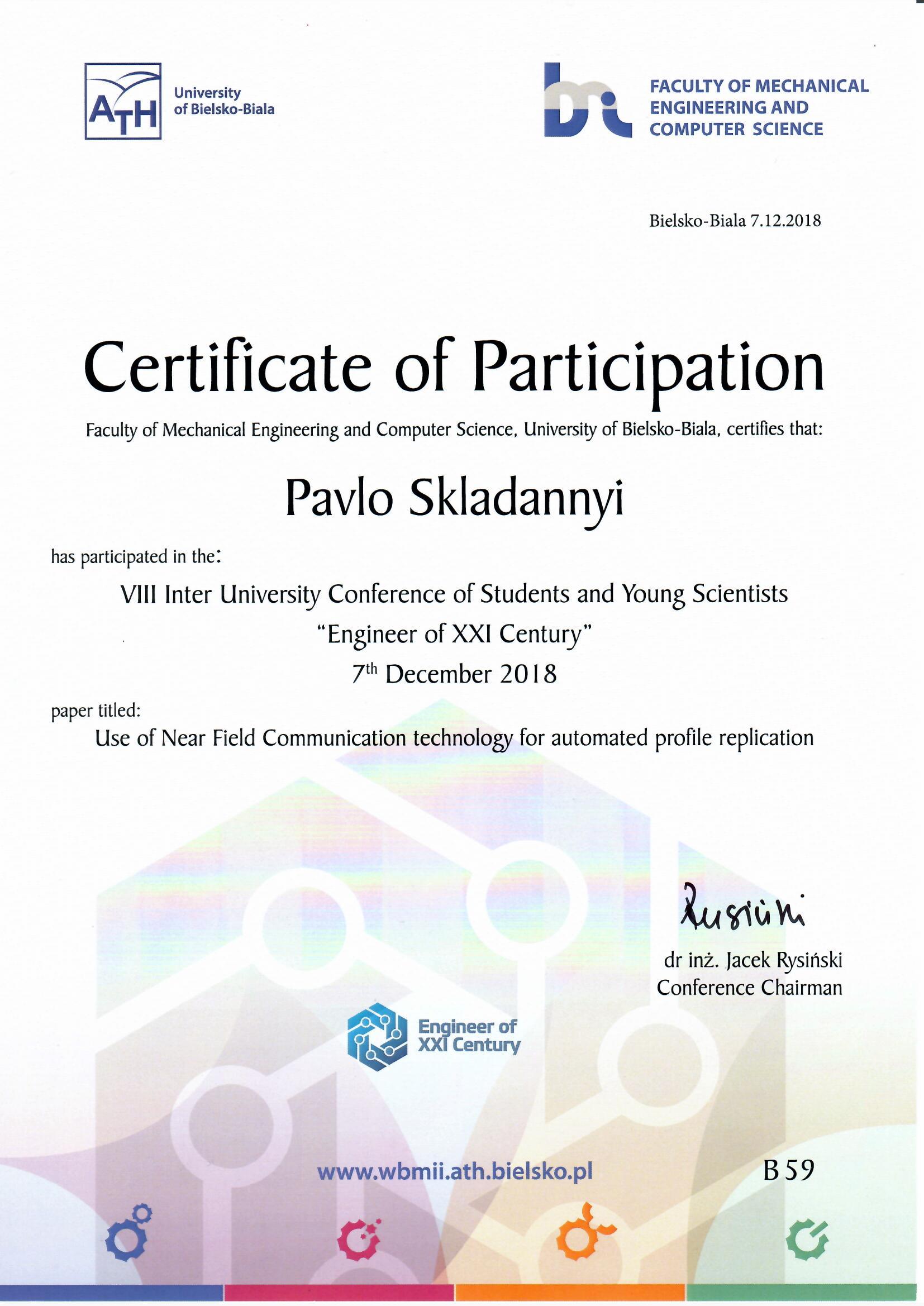

| 25657 | Use of near field communication technology for automated profile replication |

Статті у виданнях, що входять до наукометричних баз даних Scopus, WOS (73)

| ID | Назва | Рік |

|---|---|---|

| 53340 | Intelligent System for Simulation Modeling and Research of Information Objects | |

| 53279 | Adaptation of Network Traffic Routing Policy to Information Security and Network Protection Requirements | |

| 53207 | Model and methodology for the formation of adaptive security profiles for the protection of wireless networks in the face of dynamic cyber threats | |

| 53163 | Variational Autoencoders for Detecting Anomalous and Fraudulent Transactions in Financial Systems | |

| 53129 | Determining the error distribution of BLE beacons at antenna near and far fields | |

| 52993 | Adaptive Methods for Embedding Digital Watermarks to Protect Audio and Video Images in Information and Communication Systems | |

| 52994 | Application of Statistical and Neural Network Algorithms in Steganographic Synthesis and Analysis of Hidden Information in Audio and Graphic Files | |

| 52532 | Cyber Evidence Software as the Digital Forensics Tools in the Investigation of Cybercrime | |

| 52541 | Effectiveness of Information Security Control using Audit Logs | |

| 52803 | Models and technologies of cognitive agents for decision-making with integration of artificial intelligence | |

| 51242 | A system for assessing the interdependencies of information system agents in information security risk management using cognitive maps | |

| 51663 | Accuracy Improvement of Spoken Language Identification System for Close-related Languages | |

| 51665 | Evaluation of State-of-the-Art Machine Learning Smart Contract Vulnerability Detection Method | |

| 51241 | Models and algorithms for analyzing information risks during the security audit of personal data information system | |

| 48556 | Methodology for Predicting Failures in a Smart Home based on Machine Learning Methods | |

| 48557 | Platform for the Security of Cyber-Physical Systems and the IoT in the Intellectualization of Society | |

| 49911 | Determining the Zone of Successful Interaction in RFID Technologies | |

| 50190 | Enhancing information transmission security with stochastic codes | |

| 50153 | Integrated protection strategies and adaptive resource distribution for secure video streaming over a Bluetooth network | |

| 50186 | Integration of smart contracts and artificial intelligence using cryptographic oracles | |

| 48727 | Methodology for Choosing a Consensus Algorithm for Blockchain Technology | |

| 49910 | Methodology of network infrastructure analysis as part of migration to zero-trust architecture | |

| 48728 | Methods for Predicting Failures in a Smart Home | |

| 49909 | Model to formation data base of secondary parameters for assessing status of the state secret protection | |

| 50160 | Research of UAV and sensor network integration features for routing optimization and energy consumption reduction | |

| 47512 | Jump-Stay Jamming Attack on Wi-Fi Systems | |

| 46394 | Multifunctional CRS Encryption Scheme on Isogenies of Non-Supersingular Edwards Curves | |

| 45924 | Social Engineering Penetration Testing in Higher Education Institutions | |

| 45656 | Implementation of Active Cybersecurity Education in Ukrainian Higher School | |

| 48321 | ZigBee Network Resistance to Jamming Attacks | |

| 46982 | Bluetooth Low-Energy Beacon Resistance to Jamming Attack | |

| 45680 | Formation of High School Students’ Resistance to Destructive Information Influences | |

| 47368 | Hybrid Study of the Geophysical Situation in the Depressed Zone of Hydroelectric Power Plants Reservoir | |

| 45513 | Improving the Security Policy of the Distance Learning System based on the Zero Trust Concept | |

| 46307 | Method for Increasing the Various Sources Data Consistency for IoT Sensors | |

| 47365 | Protecting Objects of Critical Information Infrastructure from Wartime Cyber Attacks by Decentralizing the Telecommunications Network | |

| 48627 | Wi-Fi Interference Resistance to Jamming Attack | |

| 48628 | Wi-Fi Repeater Influence on Wireless Access | |

| 43769 | Application of a Convolutional Neural Network with a Module of Elementary Graphic Primitive Classifiers in the Problems of Recognition of Drawing Documentation and Transformation of 2d to 3d Models | |

| 43768 | Application of Game Theory, Fuzzy Logic and Neural Networks for Assessing Risks and Forecasting Rates of Digital Currency | |

| 43156 | Evaluation Method of the Physical Compatibility of Equipment in a Hybrid Information Transmission Network | |

| 43756 | Prototyping Methodology of End-to-End Speech Analytics Software | |

| 40908 | Development of a mobile automated air quality monitoring system for use in places of technogenic accidents on railway transport | |

| 43770 | Problematic Issues of the Accelerating Lens Deployment | |

| 46792 | Dynamic model of guarantee capacity and cyber security management in the critical automated systems | |

| 41336 | Formation of Dependability and Cyber Protection Model in Information Systems of Situational Center | |

| 41337 | Increasing the Functional Network Stability in the Depression Zone of the Hydroelectric Power Station Reservoir | |

| 43188 | Modeling CSIKE Algorithm on Non-Cyclic Edwards Curves | |

| 43195 | Modified Delta Maintainability Model of Object-Oriented Software | |

| 41190 | Stability Verification of Self‐Organized Wireless Networks with Block Encryption | |

| 43154 | Video Channel Suppression Method of Unmanned Aerial Vehicles | |

| 40894 | Performing Sniffing and Spoofing Attack Against ADS-B and Mode S using Software Define Radio | |

| 40895 | Technology of Location Hiding by Spoofing the Mobile Operator IP Address | |

| 39219 | Use of Service-Oriented Information Technology to Solve Problems of Sustainable Environmental Management | |

| 36994 | Computing of Odd Degree Isogenies on Supersingular Twisted Edwards Curves | |

| 41216 | Analysis of Ways and Methods of Increasing the Availability of Information in Distributed Information Systems | |

| 41217 | Assessing Approaches of IT Infrastructure Audit | |

| 41952 | Analysis of the Process of Information Transfer from the Source-to-User in Terms of Information Impact | |

| 41951 | Decentralized Access Demarcation System Construction in Situational Center Network | |

| 36998 | Formation of Requirements for the Electronic Record-Book in Guaranteed Information Systems of Distance Learning | |

| 41867 | Implementation of the CSIDH Algorithm Model on Supersingular Twisted and Quadratic Edwards Curves | |

| 41803 | Natural Language Technology to Ensure the Safety of Speech Information | |

| 33908 | Analysis of 2-Isogeny Properties of Generalized Form Edwards Curves | |

| 33913 | Invasion Detection Model using Two-Stage Criterion of Detection of Network Anomalies | |

| 31618 | Technology for information and cyber security in higher education institutions of Ukraine | |

| 31627 | Modeling of 3- and 5-Isogenies of Supersingular Edwards Curves | |

| 37096 | Last Mile Technique for Wireless Delivery System using an Accelerating Lens | |

| 29410 | Implementation of an index optimize technology for highly specialized terms based on the phonetic algorithm Metaphone | |

| 27702 | Security Rating Metrics for Distributed Wireless Systems | |

| 31884 | Data Mining Usage for Social Networks | |

| 31883 | Operation System for Modern Unmanned Aerial Vehicles | |

| 25406 | Development of a conceptual model of adaptive access rights management with using the apparatus of Petri nets | |

| 24565 | Модель підготовки фахівців у сфері інформаційної та кібернетичної безпеки в закладах вищої освіти України |

Статті у виданнях, що входять до наукометричних баз даних (окрім Scopus, WOS) (24)

| ID | Назва | Рік |

|---|---|---|

| 45657 | Порівняльний аналіз стратегій побудови другого та третього рівня освітніх програм зі спеціальності 125 «кібербезпека» | |

| 43569 | Дослідження прикладних аспектів теорії конфліктів у системах безпеки | |

| 41958 | Уразливості шифрування коротких повідомлень в мобільних інформаційно-комунікаційних системах об’єктів критичної інфраструктури | |

| 41521 | Порівняльний аналіз рішень для забезпечення контролю та управління привілейованим доступом в IT-середовищі | |

| 40424 | Експериментальні дослідження стенду імітаційного моделювання роботи лазерного мікрофону для зняття акустичної інформації | |

| 36741 | Експериментальні дослідження впливу екранів і засобів захисту на рівень акустичного сигналу у приміщенні із скляними та металопластиковими конструкціями | |

| 36742 | Технічні засоби аеророзвідки для забезпечення фізичної безпеки об’єктів інформаційної діяльності | |

| 35730 | Міждисциплінарний підхід до формування навичок управління ризиками ІБ на засадах теорії прийняття рішень | |

| 38310 | Математичні методи в кібербезпеці: графи та їх застосування в інформаційній та кібернетичній безпеці | |

| 40426 | Порівняння сучасних технічних засобів аеророзвідки для забезпечення безпеки контрольованої зони | |

| 34063 | Криптовірологія: загрози безпеки гарантоздатним інформаційним системам і заходи протидії шифрувальним вірусам | |

| 34064 | Проведення swot-аналізу оцінювання інформаційних ризиків як засіб формування практичних навичок студентів спеціальності 125 Кібербезпека | |

| 31898 | Застосування середовища Ni Multisim при формуванні практичних навичок студентів спеціальності 125 «Кібербезпека» | |

| 31562 | 3- and 5-Isogenies of Supersingular Edwards Curves | |

| 31618 | Technology for information and cyber security in higher education institutions of Ukraine | |

| 32028 | Analysis of European Experience in Library Information Services and Cybersecurity of Scientific Library Users | |

| 27777 | Analysis and research of the characteristics of standardized in Ukraine antivirus software | |

| 30480 | Отримання та обробка геопросторових даних за допомогою MATLAB Mapping Toolbox | |

| 25406 | Development of a conceptual model of adaptive access rights management with using the apparatus of Petri nets | |

| 24157 | Організація розробки безпечних .net прикладних програм у закладах вищої освіти | |

| 26735 | Віртуальна лабораторія для моделювання процесів в інформаційній та кібербезпеці як засіб формування практичних навичок студентів | |

| 24565 | Модель підготовки фахівців у сфері інформаційної та кібернетичної безпеки в закладах вищої освіти України | |

| 24027 | Прикладні аспекти розробки політики категорування інформації з обмеженим доступом | |

| 23065 | Швидкий алгоритм генерації підстановок багатоалфавітної заміни |

Фахові видання, що затверджені МОН (52)

| ID | Назва | Рік |

|---|---|---|

| 55589 | Адаптивне управління інформаційною безпекою в хмарно-орієнтованих інтелектуальних транспортних системах | |

| 55284 | Паралельна обробка даних у розширювальних хеш-структурах та оцінка їх продуктивності | |

| 55517 | Генератор хаотичних чисел із нечітким керуванням для криптографічних систем із динамічною довірою | |

| 53565 | Інтелектуальні системи керування та захисту в кіберфізичних і хмарних середовищах Smart Grid | |

| 53410 | Модель реалізації керування доступом на основі ролей (RBAC) у багаторівневій архітектурі сховища даних | |

| 53231 | Особливості реалізації мережевих атак через TCP/IP протоколи | |

| 52913 | Забезпечення кібербезпеки та швидкодії передачі даних у безпровідних мережах | |

| 52265 | Коаліційний підхід до управління кібербезпекою інформаційних систем що застосовують хмарні технології | |

| 52267 | Створення блокчейн-платформи для електронного голосування | |

| 52208 | Methods of GDPR for Ensuring Data Storage Security Against Leaks and Threats | |

| 51570 | Дослідження характеристик та продуктивності протоколів доступу до хмарних обчислювальних середовищ на основі універсального тестування | |

| 51426 | Методика захисту GRID-середовища від шкідливого коду під час виконання обчислювальних завдань | |

| 51431 | Модель динамічної взаємодії безпілотних літальних апаратів із сенсорною мережею для енергоефективного моніторингу | |

| 51432 | Розробка модульних нейронних мереж для виявлення різних класів мережевих атак | |

| 51155 | Формування вимог до архітектури і функцій систем моніторингу кібербезпеки | |

| 49726 | Інтеграція безпеки та відмовостійкості сенсорних мереж на основі аналізу енергоспоживання та трафіку | |

| 49725 | Захист інформації та безпека обміну даними в безпроводових мобільних мережах з автентифікацією і протоколами обміну ключами | |

| 48471 | Математичні методи в кібербезпеці: кластерний аналіз та його застосування в інформаційній та кібернетичній безпеці | |

| 50872 | Нечіткі когнітивні карти як інструмент візуалізації сценаріїв реагування на інциденти в системах безпеки | |

| 51400 | Оптимізація буфера та пріоритетів для забезпечення безпеки у Bluetooth-мережах | |

| 49789 | Оптимізація системи зарядки електромобілів на основі методів дослідження операцій | |

| 49518 | Особливості забезпечення гарантоздатності та кіберстійкості інформаційного обміну в складних умовах | |

| 49401 | Технічні аспекти побудови відмовостійкої інфраструктури сенсорної мережі | |

| 48269 | Теоретико-ігровий підхід до моделювання конфліктів у системах інформаційної безпеки | |

| 46198 | Методика оцінки комплексних збитків від інциденту інформаційної безпеки | |

| 47838 | Загрози та ризики використання штучного інтелекту | |

| 47230 | Передпроєктні рішення щодо побудови системи авторизації на основі концепції Zero Trust | |

| 45657 | Порівняльний аналіз стратегій побудови другого та третього рівня освітніх програм зі спеціальності 125 «кібербезпека» | |

| 43569 | Дослідження прикладних аспектів теорії конфліктів у системах безпеки | |

| 41958 | Уразливості шифрування коротких повідомлень в мобільних інформаційно-комунікаційних системах об’єктів критичної інфраструктури | |

| 40911 | Інсайдери та інсайдерська інформація: суть, загрози, діяльність та правова відповідальність | |

| 41521 | Порівняльний аналіз рішень для забезпечення контролю та управління привілейованим доступом в IT-середовищі | |

| 40424 | Експериментальні дослідження стенду імітаційного моделювання роботи лазерного мікрофону для зняття акустичної інформації | |

| 36741 | Експериментальні дослідження впливу екранів і засобів захисту на рівень акустичного сигналу у приміщенні із скляними та металопластиковими конструкціями | |

| 36742 | Технічні засоби аеророзвідки для забезпечення фізичної безпеки об’єктів інформаційної діяльності | |

| 35730 | Міждисциплінарний підхід до формування навичок управління ризиками ІБ на засадах теорії прийняття рішень | |

| 38310 | Математичні методи в кібербезпеці: графи та їх застосування в інформаційній та кібернетичній безпеці | |

| 40426 | Порівняння сучасних технічних засобів аеророзвідки для забезпечення безпеки контрольованої зони | |

| 34063 | Криптовірологія: загрози безпеки гарантоздатним інформаційним системам і заходи протидії шифрувальним вірусам | |

| 34064 | Проведення swot-аналізу оцінювання інформаційних ризиків як засіб формування практичних навичок студентів спеціальності 125 Кібербезпека | |

| 31898 | Застосування середовища Ni Multisim при формуванні практичних навичок студентів спеціальності 125 «Кібербезпека» | |

| 31562 | 3- and 5-Isogenies of Supersingular Edwards Curves | |

| 31618 | Technology for information and cyber security in higher education institutions of Ukraine | |

| 29410 | Implementation of an index optimize technology for highly specialized terms based on the phonetic algorithm Metaphone | |

| 27777 | Analysis and research of the characteristics of standardized in Ukraine antivirus software | |

| 26821 | Методологія інтелектуального управління маршрутизацією в конфліктуючих сенсорних мережах варіативної топології | |

| 30480 | Отримання та обробка геопросторових даних за допомогою MATLAB Mapping Toolbox | |

| 24157 | Організація розробки безпечних .net прикладних програм у закладах вищої освіти | |

| 24565 | Модель підготовки фахівців у сфері інформаційної та кібернетичної безпеки в закладах вищої освіти України | |

| 24027 | Прикладні аспекти розробки політики категорування інформації з обмеженим доступом | |

| 23065 | Швидкий алгоритм генерації підстановок багатоалфавітної заміни | |

| 38335 | The problems of controlling the security of corporate networks and solutions |

Міжнародні публікації у співавторстві з іноземними ЗВО у виданнях, що входять до Scopus/WoS (1)

| ID | Назва статті | Покликання на статтю в репозиторії | Рік публікації | Рік внесення до реєстру | Перелік іноземних ЗВО |

|---|---|---|---|---|---|

| 41 | Accuracy Improvement of Spoken Language Identification System for Close-related Languages | Покликання | 2025 | 2025 | Ender Turing OÜ (Estonia) |

Індексування публікацій у Scopus, WoS (20)

| ID | Назва статті | Покликання | Дата індексації |

|---|---|---|---|

| 315 | Wi-Fi Interference Resistance to Jamming Attack | https://elibrary.kubg.edu.ua/id/eprint/48627/ | 2024 |

| 314 | Wi-Fi Repeater Influence on Wireless Access | https://elibrary.kubg.edu.ua/id/eprint/48628/ | 2024 |

| 313 | ZigBee Network Resistance to Jamming Attacks | https://elibrary.kubg.edu.ua/id/eprint/48321/ | 2024 |

| 303 | Dynamic model of guarantee capacity and cyber security management in the critical automated systems | https://elibrary.kubg.edu.ua/id/eprint/46792/ | 2023 |

| 284 | Application of a Convolutional Neural Network with a Module of Elementary Graphic Primitive Classifiers in the Problems of Recognition of Drawing Documentation and Transformation of 2d to 3d Models | https://elibrary.kubg.edu.ua/id/eprint/43769/ | 2023 |

| 283 | Application of Game Theory, Fuzzy Logic and Neural Networks for Assessing Risks and Forecasting Rates of Digital Currency | https://elibrary.kubg.edu.ua/id/eprint/43768/ | 2023 |

| 282 | Evaluation Method of the Physical Compatibility of Equipment in a Hybrid Information Transmission Network | https://elibrary.kubg.edu.ua/id/eprint/43156/ | 2023 |

| 253 | Problematic Issues of the Accelerating Lens Deployment | https://elibrary.kubg.edu.ua/id/eprint/43770/ | 2023 |

| 239 | Prototyping Methodology of End-to-End Speech Analytics Software | https://elibrary.kubg.edu.ua/id/eprint/43756/ | 2023 |

| 210 | Analysis of the Process of Information Transfer from the Source-to-User in Terms of Information Impact | https://elibrary.kubg.edu.ua/id/eprint/41952/ | 2022 |

| 194 | Decentralized Access Demarcation System Construction in Situational Center Network | https://elibrary.kubg.edu.ua/id/eprint/41951/ | 2022 |

| 184 | Implementation of the CSIDH Algorithm Model on Supersingular Twisted and Quadratic Edwards Curves | https://elibrary.kubg.edu.ua/id/eprint/41867/ | 2022 |

| 183 | Natural Language Technology to Ensure the Safety of Speech Information | https://elibrary.kubg.edu.ua/id/eprint/41803/ | 2022 |

| 152 | Analysis of Ways and Methods of Increasing the Availability of Information in Distributed Information Systems | https://elibrary.kubg.edu.ua/id/eprint/41216/ | 2022 |

| 151 | Assessing Approaches of IT Infrastructure Audit | https://elibrary.kubg.edu.ua/id/eprint/41217/ | 2022 |

| 135 | Performing Sniffing and Spoofing Attack Against ADS-B and Mode S using Software Define Radio | https://elibrary.kubg.edu.ua/id/eprint/40894/ | 2022 |

| 134 | Technology of Location Hiding by Spoofing the Mobile Operator IP Address | https://elibrary.kubg.edu.ua/id/eprint/40895/ | 2022 |

| 90 | Last Mile Technique for Wireless Delivery System using an Accelerating Lens | https://elibrary.kubg.edu.ua/id/eprint/37096/ | 2021 |

| 55 | Operation System for Modern Unmanned Aerial Vehicles | http://elibrary.kubg.edu.ua/id/eprint/31883/ | 2020 |

| 54 | Data Mining Usage for Social Networks | http://elibrary.kubg.edu.ua/id/eprint/31884/ | 2020 |

Забезпечення виходу періодичного наукового видання Університету, що входить до категорії Б Переліку наукових видань, затвердженого МОН України (23)

| ID | Підрозділ | Назва видання | Тип відповідальності | Роль у виданні | Випуск | Дотримання графіка виходу випуску та принципів академічної доброчесності | Рік |

|---|---|---|---|---|---|---|---|

| 329 | Факультет інформаційних технологій та математики | Кібербезпека: освіта, наука, техніка | Зміст | Головний редактор | Том 3 № 31 | Дотримано | 2025 |

| 328 | Факультет інформаційних технологій та математики | Кібербезпека: освіта, наука, техніка | Зміст | Головний редактор | Том 2 № 30 | Дотримано | 2025 |

| 327 | Факультет інформаційних технологій та математики | Кібербезпека: освіта, наука, техніка | Зміст | Головний редактор | Том 1 № 29 | Дотримано | 2025 |

| 326 | Факультет інформаційних технологій та математики | Кібербезпека: освіта, наука, техніка | Зміст | Головний редактор | Том 4 № 28 | Дотримано | 2025 |

| 325 | Факультет інформаційних технологій та математики | Кібербезпека: освіта, наука, техніка | Зміст | Головний редактор | Том 3 № 27 | Дотримано | 2025 |

| 225 | Факультет інформаційних технологій та математики | Кібербезпека: освіта, наука, техніка | Зміст | Головний редактор | Том 2 № 26 | Дотримано | 2024 |

| 224 | Факультет інформаційних технологій та математики | Кібербезпека: освіта, наука, техніка | Зміст | Головний редактор | Том 1 № 25 | Дотримано | 2024 |

| 223 | Факультет інформаційних технологій та математики | Кібербезпека: освіта, наука, техніка | Зміст | Головний редактор | Том 4 № 24 | Дотримано | 2024 |

| 222 | Факультет інформаційних технологій та математики | Кібербезпека: освіта, наука, техніка | Зміст | Головний редактор | Том 3 № 23 | Дотримано | 2024 |

| 182 | Факультет інформаційних технологій та математики | Кібербезпека: освіта, наука, техніка | Зміст | Головний редактор | Том 2 № 22 | Дотримано | 2023 |

| 181 | Факультет інформаційних технологій та математики | Кібербезпека: освіта, наука, техніка | Зміст | Головний редактор | Том 1 № 21 | Дотримано | 2023 |

| 180 | Факультет інформаційних технологій та математики | Кібербезпека: освіта, наука, техніка | Зміст | Головний редактор | Том 4 № 20 | Дотримано | 2023 |

| 179 | Факультет інформаційних технологій та математики | Кібербезпека: освіта, наука, техніка | Зміст | Головний редактор | Том 3 № 19 | Дотримано | 2023 |

| 103 | Факультет інформаційних технологій та математики | Кібербезпека: освіта, наука, техніка | Зміст | Головний редактор | Том 2 № 18 | Дотримано | 2022 |

| 102 | Факультет інформаційних технологій та математики | Кібербезпека: освіта, наука, техніка | Зміст | Головний редактор | Том 1 № 17 | Дотримано | 2022 |

| 101 | Факультет інформаційних технологій та математики | Кібербезпека: освіта, наука, техніка | Зміст | Головний редактор | Том 4 № 16 | Дотримано | 2022 |

| 100 | Факультет інформаційних технологій та математики | Кібербезпека: освіта, наука, техніка | Зміст | Головний редактор | Том 3 № 15 | Дотримано | 2022 |

| 82 | Факультет інформаційних технологій та управління | Кібербезпека: освіта, наука, техніка | Зміст | Відповідальний секретар | Том 2 № 14 | Дотримано | 2021 |

| 65 | Факультет інформаційних технологій та управління | Кібербезпека: освіта, наука, техніка | Зміст | Відповідальний секретар | Том 1 № 13 | Дотримано | 2021 |

| 25 | Факультет інформаційних технологій та управління | Кібербезпека: освіта, наука, техніка | Зміст | Відповідальний секретар | Том 4 № 12 | Дотримано | 2021 |

| 24 | Факультет інформаційних технологій та управління | Кібербезпека: освіта, наука, техніка | Технічний супровід | Відповідальний секретар | Том 4 № 12 | Дотримано | 2021 |

| 12 | Факультет інформаційних технологій та управління | Кібербезпека: освіта, наука, техніка | Технічний супровід | Відповідальний секретар | Том 3 № 11 | Дотримано | 2021 |

| 11 | Факультет інформаційних технологій та управління | Кібербезпека: освіта, наука, техніка | Зміст | Відповідальний секретар | Том 3 № 11 | Дотримано | 2021 |

Реєстр наукових публікацій (4)

| ID | Назва статті | Тип видання | Покликання | Рік випуску |

|---|---|---|---|---|

| 742 | Developing a Balanced Security Policy for Bring Your Own Device in Corporate Networks | монографія | https://elibrary.kubg.edu.ua/id/eprint/56408/ | 2026 |

| 733 | Децентралізована автономна організація (ДАО) як форма цифрового партнерства в освітніх організаціях | монографія | https://elibrary.kubg.edu.ua/id/eprint/56357/ | 2026 |

| 622 | Оптимізація буфера та пріоритетів для забезпечення безпеки у Bluetooth-мережах | фахове | https://elibrary.kubg.edu.ua/id/eprint/51400/ | 2025 |

| 89 | Віртуальна лабораторія для моделювання процесів в інформаційній та кібербезпеці як засіб формування практичних навичок студентів | наукове | http://elibrary.kubg.edu.ua/id/eprint/26735/ | 2019 |

Участь у міжнародних програмах академічної мобільності (2)

| ID | Назва організації | Назва проєкту | Період реалізації | Спосіб реалізації | Координатор проєкту | Роль учасника | Документ, що засвідчує |

|---|---|---|---|---|---|---|---|

| 955 | Університету Нортумбрії (м. Ньюкасл, Велика Британія) | Міжнародне стажування | 19.01.2026 - 23.01.2026 | Фізична | Prof. Shaun Lawson, Head of School (Computer Science) | Учасник програми |

|

| 731 | Ender Turing OU (Tallin, Estonia) | Наукове дослідження | 01.09.2024 - 31.08.2025 | Фізична | Olena Iosifova, Management board member | Учасник програми | Voice Stream Analysis for Critical Infrastructure Security.pdf |

Заявки на колективні гранти (6)

| ID | Назва проєкту | Грантодавач | Вид гранту | Документ, що засвідчує | Рік |

|---|---|---|---|---|---|

| 974 | Навчанняя з використанням ШІ в українській вищій освіті з досвідом ЄС (AI4EDU) | Erasmus+ Jean Monnet | Коллективний | - | 2025 |

| 969 | The European experience of forming a counter-manipulative skills in young people: Learning and Instruction (CounterManipulativeS) | Erasmus+ Jean Monnet | Коллективний | - | 2025 |

| 813 | ResIPth | Erasmus+ Jean Monnet | Коллективний | - | 2024 |

| 767 | Formation of youth resilience to disinformation and propaganda for the sake of European security | Erasmus+ Jean Monnet | Коллективний | - | 2023 |

| 653 | Mathematical and Cybersecurity Education in the Countries of the European Union | Програма імені Жана Моне | Коллективний | - | 2022 |

| 419 | Digital Citizenship | Erasmus+KA2 | Коллективний | - | 2020 |

Індивідуальні гранти (9)

| ID | Назва гранту | Грантодавач | Статус | Документ, що засвідчує | Рік |

|---|---|---|---|---|---|

| 405 | Voice Stream Analysis for Critical Infrastructure Security. Stage 2 | Ender Turing OÜ (Tallinn, Estonia) | Виграно | acceptance-letter-skladannyi-61-083025.pdf | 2025 |

| 402 | Improving the Performance of Speech Recognition Models. Stage 2 | PP 2 SPV Limited Liability Company (Poland) | Виграно | grant-agreement-skladannyi.pdf | 2025 |

| 316 | Improving the Performance of Speech Recognition Models | PP 2 SPV Limited Liability Company | Виграно |

|

2024 |

| 272 | Research of Natural Language Processirg. Stage 3 | Ender Turing | Виграно | Acceptance Letter _ Ender Turing.pdf | 2023 |

| 264 | Dvelopment of DAO-modules for the DAO economic systgem | Xgroup Global PTE LTD | Виграно | Acceptance Letter. Research 3 (1).pdf | 2023 |

| 175 | Research of Natural Language Processing. Stage 3 | Ender Turing | Виграно | Acceptance_Letter_3.pdf | 2022 |

| 160 | Design of DAO for economy of University Community | XDAO | Виграно | Confirmation Letter - research 2.pdf | 2022 |

| 152 | Methods for determining the investment attractiveness of Decentraized Autonomous Organisations | XDAO | Виграно | Confirmation Letter (xDAO).pdf | 2022 |

| 87 | Research of Natural Language Processing | Ender Turing | Подано | ApLet.pdf | 2021 |

Завершені наукові дослідження (1)

| ID | Назва дослідження | Тип дослідження | Дата презентації результатів | Покликання |

|---|---|---|---|---|

| 445 | Методи та моделі забезпечення кібербезпеки інформаційних систем переробки інформації та функціональної безпеки програмно-технічних комплексів управління критичної інфраструктури | Етап дослідження | 29.05.2025 00:00 | https://fitm.kubg.edu.ua/struktura1/kafedry/kafedra-informatsiinoi-ta-kibernetychnoi-bezpeky-im-profesora-volodymyra-buriachka/naukova-diialnist-kafedry.html |

Професійний розвиток

Цифрова компетентність викладачів Університету Грінченка (3)

| ID | Підрозділ | Кафедра/НДЛ/НМЦ/ЦК | Рівень цифрової компетентності | Дата |

|---|---|---|---|---|

| 376 | Факультет інформаційних технологій та математики | Кафедра інформаційної та кібернетичної безпеки імені професора Володимира Бурячка | Експерт | 04.04.2025 00:00 |

| 145 | Факультет інформаційних технологій та математики | Кафедра інформаційної та кібернетичної безпеки імені професора Володимира Бурячка | Інтегратор | 26.07.2023 00:00 |

| 70 | Факультет інформаційних технологій та математики | Кафедра інформаційної та кібернетичної безпеки імені професора Володимира Бурячка | Аналітик-дослідник | 21.03.2023 00:00 |

Захист співробітником Університету кандидатської дисертації/доктора філософії (1)

Підвищення кваліфікації (23)

| ID | Назва модулю | Тип модулю | Документ, що засвідчує | Дата видачі довідки / сертифікату |

|---|---|---|---|---|

| 13479 | Сертифікація ЕНК | Цифровий модуль | nakaz-11-2025-1.pdf | 03.12.2025 00:00 |

| 13160 | Фаховий модуль (стажування) | Фаховий модуль (за кордоном) | 11.pdf | 30.05.2025 00:00 |

| 12579 | Створення інклюзивного університетського клімату | Інший модуль | vitiag-vr-z-protokolu-4-vid-16-04-2025-skladannii.pdf | 24.02.2025 00:00 |

| 10634 | Сертифікація ЕНК | Цифровий модуль | nakaz_11-2024 (1).pdf | 03.12.2024 00:00 |

| 9506 | Ефективні лідерські стратегії в кризових умовах | Лідерський модуль |

|

01.04.2024 00:00 |

| 7825 | Фаховий модуль (стажування) | Фаховий модуль (в Україні) |

|

24.05.2023 00:00 |

| 7053 | ІКТ(енк) | Інший модуль | nakaz_212_02.05.2022.pdf | 02.05.2022 00:00 |

| 6000 | Дослідницький модуль (поглиблений рівень) | Інший модуль |

|

03.12.2021 00:00 |

| 5500 | Фаховий модуль (стажування) | Фаховий модуль (за кордоном) | 777.pdf | 11.07.2021 00:00 |

| 5436 | модуль ІКТ(ЕНК) | Інший модуль | nakaz_385_04.06.21.pdf | 04.06.2021 00:00 |

| 4723 | Лідерський модуль | Інший модуль |

|

04.12.2020 00:00 |

| 4670 | Дослідницький модуль | Інший модуль |

|

01.12.2020 00:00 |

| 4305 | Інше | Інший модуль |

|

31.10.2020 00:00 |

| 4304 | інше | Інший модуль |

|

30.10.2020 00:00 |

| 4300 | інше | Інший модуль |

|

29.10.2020 00:00 |

| 2823 | Інше | Інший модуль |

|

26.12.2014 00:00 |

| 2822 | Інше | Інший модуль |

|

19.01.2018 00:00 |

| 2821 | Інше | Інший модуль |

|

19.11.2018 00:00 |

| 2820 | Інше | Інший модуль |

.jpg)

|

15.11.2018 00:00 |

| 2819 | Модуль з ІКТ | Інший модуль |

|

28.09.2018 00:00 |

| 2818 | Інше | Інший модуль |

|

01.11.2018 00:00 |

| 2817 | Фаховий модуль (стажування) | Фаховий модуль (в Україні) |

|

29.05.2015 00:00 |

| 2323 | Фаховий модуль (стажування) | Фаховий модуль (в Україні) |

|

13.11.2015 00:00 |

Викладацька діяльність

Підручники, навчальні посібники (колективні) (10)

| ID | Назва | Рік |

|---|---|---|

| 56332 | Захист інформації в комп’ютерних системах та мережах. Частина I. Теоретичні та методологічні основи захисту інформації в комп’ютерних системах та мережах | |

| 56333 | Захист інформації в комп’ютерних системах та мережах. Частина IІ. Прикладні аспекти та сучасні технології захисту інформації в комп’ютерних системах та мережах | |

| 51358 | Безпека інформаційно-комунікаційних систем | |

| 54741 | Основи баз даних | |

| 51359 | Системи захисту інформації | |

| 45391 | Теорія електричних кіл і сигналів в інформаційному та кіберпросторах | |

| 38746 | Прикладні аспекти аналізу та синтезу політик безпеки | |

| 27369 | Methods of information protection in telecommunication systems | |

| 27370 | Основи інформаційної та кібернетичної безпеки | |

| 27191 | Технології забезпечення безпеки мережевої інфраструктури |

Навчальні та методичні матеріали (4)

| ID | Назва | Рік |

|---|---|---|

| 51282 | Методичні рекомендації до виконання курсової роботи з дисципліни «Захист інформації в інформаційно-комунікаційних системах» | |

| 51278 | Методичні рекомендації до виконання курсової роботи з дисципліни «Захист інформації в комп`ютерних системах та мережах» | |

| 45392 | Методичні рекомендації до виконання та захисту кваліфікаційної роботи бакалавра для студентів спеціальності 125 Кібербезпека | |

| 46009 | Методичні рекомендації до виконання та захисту кваліфікаційної роботи магістра для студентів спеціальності 125 Кібербезпека та захист інформації |

Нові освітні програми (2)

| ID | Підрозділ | Назва | Тип освітньої програми | Діяльність | Дата | Документ, що засвідчує |

|---|---|---|---|---|---|---|

| 38 | Факультет інформаційних технологій та математики | Комп'ютерна інженерія | Не міжгалузева | Набір на програму | 09.09.2022 00:00 | 1-кі-д-к.pdf |

| 34 | Факультет інформаційних технологій та управління | Комп'ютерна інженерія | Не міжгалузева | Створення програми | 25.11.2021 00:00 | Витяги_ОП_25.11.2021.PDF |

Сертифіковані ЕНК (6)

| ID | ЕНК | Інститут \ факультет | ОКР | Форма навчання | Рік сертифікації | Номер наказу | Дата наказу | Термін пролонгації |

|---|---|---|---|---|---|---|---|---|

| 2331 | Основи кібербезпеки та захисту інформації (1 курс, 1р ВО, БІКС, очна) | Факультет інформаційних технологій та математики | Бакалавр | Очна (Денна) | 2025 | 775 | 03.12.2025 00:00 | – |

| 1954 | Основи інформаційної і кібербезпеки та захисту інформації (1 курс, 1р ВО, БІКС, очна) | Факультет інформаційних технологій та математики | Бакалавр | Очна (Денна) | 2024 | 916 | 03.12.2024 00:00 | – |

| 1243 | Основи інформаційної безпеки (2 курс, КВД, денна) | Факультет інформаційних технологій та математики | Бакалавр | Очна (Денна) | 2022 | 266 | 03.06.2022 00:00 | 23/24 н.р.; 22/23 н.р. |

| 1217 | Організація науки і наукових досліджень (5 курс, БІКС, денна) | Факультет інформаційних технологій та математики | Магістр | Очна (Денна) | 2022 | 212 | 02.05.2022 00:00 | 24/25 н.р.; 23/24 н.р.; 22/23 н.р. |

| 1165 | Системний аналіз та прийняття рішень в інформаційній і кібербезпеці (1 курс, АСП) | Факультет інформаційних технологій та математики | Доктор філософії | Очна/Заочна | 2021 | 856 | 30.12.2021 00:00 | 25/26 н.р.; 24/25 н.р.; 23/24 н.р.; 22/23 н.р. |

| 1043 | Основи інформаційної і кібербезпеки та захисту інформації (1 курс, БІКС, денна) | Факультет інформаційних технологій та математики | Бакалавр | Очна (Денна) | 2021 | 385 | 04.06.2021 00:00 | 23/24 н.р.; 22/23 н.р.; 21/22 н.р. |

Оцінювання сертифікованого / пролонгованого ЕНК (13)

| ID | Інститут \ факультет | ЕНК | ОКР | Форма навчання | Оцінка активності | Оцінка студентів | Оцінка за авторство | Дата оцінювання |

|---|---|---|---|---|---|---|---|---|

| 15390 | Факультет інформаційних технологій та математики | Основи кібербезпеки та захисту інформації (1 курс, 1р ВО, БІКС, очна) | Бакалавр | Очна (Денна) | не передбачено | 10 | 10 | 31.12.2025 |

| 14885 | Факультет інформаційних технологій та математики | Системний аналіз та прийняття рішень в інформаційній і кібербезпеці (1 курс, АСП) | Доктор філософії | Очна (Денна) | 12 | не враховується | не враховується | 31.12.2024 |

| 14077 | Факультет інформаційних технологій та математики | Основи інформаційної і кібербезпеки та захисту інформації (1 курс, БІКС, денна) | Бакалавр | Очна (Денна) | 15 | не враховується | 15 | 31.12.2024 |

| 13041 | Факультет інформаційних технологій та математики | Основи інформаційної і кібербезпеки та захисту інформації (1 курс, БІКС, денна) | Бакалавр | Очна (Денна) | 10 | не враховується | 5 | 31.12.2023 |

| 12362 | Факультет інформаційних технологій та математики | Основи інформаційної безпеки (2 курс, КВД, денна) | Бакалавр | Очна (Денна) | 9 | не враховується | 10 | 31.12.2022 |

| 12234 | Факультет інформаційних технологій та математики | Основи інформаційної і кібербезпеки та захисту інформації (1 курс, КБ, денна) | Бакалавр | Очна (Денна) | 10 | не враховується | 3 | 31.12.2022 |

| 11711 | Факультет інформаційних технологій та управління | Системний аналіз та прийняття рішень в інформаційній і кібербезпеці (1 курс, КБ) | Доктор філософії | Очна (Денна) | 7 | не враховується | 10 | 30.11.2021 |

| 9675 | Факультет інформаційних технологій та управління | Основи інформаційної і кібербезпеки та захисту інформації (1 курс, КБ, денна) | Бакалавр | Очна (Денна) | 10 | не враховується | 10 | 30.11.2021 |

| 7594 | Факультет інформаційних технологій та управління | Основи інформаційної і кібербезпеки та захисту інформації (1 курс, КБ, денна) | Бакалавр | Очна (Денна) | 10 | 4 | не враховується | 10.12.2020 |

| 5873 | Факультет інформаційних технологій та управління | Управління ІТ-інфраструктурою освітньої установи (6 курс, ДО, заочна) | Магістр | Заочна | 9 | 5 | не враховується | 27.12.2019 |

| 5416 | Факультет інформаційних технологій та управління | Основи інформаційної і кібербезпеки та захисту інформації (1 курс, КБ, денна) | Бакалавр | Очна (Денна) | 10 | 5 | не враховується | 27.12.2019 |

| 5150 | Факультет інформаційних технологій та управління | Інтернетика та прикладні інформаційні технології в освіті (5 курс, ДО, заочна) | Магістр | Заочна | 9 | 5 | не враховується | 27.12.2019 |

| 3689 | Факультет інформаційних технологій та управління | Інтернетика та прикладні інформаційні технології в освіті (5 курс) | Магістр | Заочна | 15 | 9 | не враховується | 28.12.2018 |

Рейтинг викладачів серед студентів (9)

| ID | Інститут \ факультет | Оцінка студентів | Дата оцінювання |

|---|---|---|---|

| 8133 | Кафедра інформаційної та кібернетичної безпеки імені професора Володимира Бурячка | 4,42 | 31.12.2025 00:00 |

| 7236 | Кафедра інформаційної та кібернетичної безпеки імені професора Володимира Бурячка | 5,00 | 31.12.2024 00:00 |

| 6346 | Кафедра інформаційної та кібернетичної безпеки імені професора Володимира Бурячка | 4,94 | 30.12.2023 00:00 |

| 5448 | Кафедра інформаційної та кібернетичної безпеки імені професора Володимира Бурячка | 4,73 | 30.12.2022 00:00 |

| 4708 | Кафедра інформаційної та кібернетичної безпеки імені професора Володимира Бурячка | 4,81 | 28.12.2021 00:00 |

| 4045 | Кафедра інформаційної та кібернетичної безпеки імені професора Володимира Бурячка | 4,89 | 28.12.2020 00:00 |

| 2932 | Кафедра інформаційної та кібернетичної безпеки імені професора Володимира Бурячка | 4,67 | 28.12.2019 00:00 |

| 2265 | Кафедра інформаційної та кібернетичної безпеки імені професора Володимира Бурячка | 4,87 | 27.12.2018 00:00 |

| 1426 | Кафедра комп'ютерних наук і математики | 4,00 | 12.01.2017 02:00 |

Підготовка переможців Всеукраїнського конкурсу студентських наукових робіт (2)

| ID | ПІБ студента | Курс (період навчання) | Назва дисципліни / спеціальності | тур | Рік |

|---|---|---|---|---|---|

| 236 | Марценюк Максим Станіславович | IV | Кібербезпека | I | 2022 |

| 165 | Репін Владислав Володимирович | III | Кібербезпека | I | 2021 |